¿Qué es la protección cibernética?

La cyberprotection es la integración de la protección de datos y la seguridad cibernética, una necesidad para las operaciones comerciales seguras en el panorama actual de las amenazas cibernéticas.

En el mundo moderno, las empresas enfrentan una variedad de amenazas a los datos y las operaciones digitales. Estos riesgos pueden ser internos, causados por empleados o contratistas, o externos, causados por ciberdelincuentes, estados-nación o incluso sus propios clientes. Pueden ser actos deliberados de espionaje, interrupción o robo, o actos accidentales de negligencia y error humano. Independientemente del vector o la motivación, las ciberamenazas pueden ser absolutamente devastadoras para las organizaciones y para las personas a las que emplean y sirven.

Es justo decir que los datos son ahora el recurso más valioso del mundo. Son el núcleo de casi todas las operaciones comerciales y la toma de decisiones. Y el crecimiento de los datos es explosivo, duplicando su volumen cada dos años. La protección cibernética eficaz es cada vez más necesaria para salvaguardar las organizaciones, a las personas y nuestra sociedad en general.

¿En qué se diferencia la protección cibernética de la seguridad cibernética?

La seguridad cibernética es la práctica de defender sus redes, sistemas y aplicaciones de los ciberataques. Los tipos de seguridad cibernética incluyen, entre otros:

- Seguridad de la red: protección de las redes internas contra el acceso no autorizado, con herramientas como la administración de acceso remoto y la Autenticación de Dos Factores (2FA, por sus siglas en inglés).

- Seguridad de la aplicación: evita que los datos y el código del software fundamental para la empresa (tanto en uso como en desarrollo) sean robados o secuestrados, como con las pruebas de penetración y el cifrado.

- Educación del usuario: enseñar a los empleados y clientes las mejores prácticas para evitar ciberamenazas, como malware y ataques de phishing.

Donde la seguridad cibernética y la protección cibernética difieren es en su relación con los datos. Cyber security no se centra en la protección de datos en sí, sino en proteger los sistemas que hacen posible el acceso, el almacenamiento, la transferencia y la autenticación de los datos. Si se omiten o desactivan por amenazas desconocidas, las soluciones de seguridad cibernética no pueden hacer mucho para ayudarlo a restaurar datos y sistemas de manera oportuna.

La seguridad cibernética es, naturalmente, una parte importante de mantenerse protegido en línea, pero los desafíos modernos en la protección de datos han hecho que este enfoque sea insuficiente por sí solo, especialmente con el sustento de una organización en juego. Más bien, la seguridad cibernética debe integrarse con la protección de datos para cubrir de una forma más completa las cargas de trabajo y abordar nuevas formas de ciberataques maliciosos.

¿Qué problemas de protección de datos cibernética enfrentan las empresas?

El potencial de pérdida, fuga, corrupción, manipulación y robo de datos nunca ha sido tan alto. Los datos están cada vez más en el centro de las operaciones comerciales diarias. Las empresas están generando volúmenes asombrosos, muchos de los cuales son altamente sensibles y pueden contener información de identificación personal sobre clientes y empleados.

Mientras tanto, los ciberdelincuentes están utilizando la automatización para crear e iterar nuevas ciberamenazas con una velocidad deslumbrante. Incluso están personalizando sus ataques con información extraída de sitios web corporativos y redes sociales. Generando curiosidad de sus objetivos y atrayéndolos a dejar de lado su mejor juicio y abrir hipervínculos o archivos adjuntos de correo electrónico cuestionables.

La protección de los datos críticos para el negocio es clave, pero hacerlo es una tarea considerable. Las organizaciones se enfrentan a tres problemas principales en la gestión de sus operaciones digitales:

Seguridad

Las amenazas cibernéticas ya representan un enorme desafío para las empresas y, a medida que las operaciones continúan cambiando hacia modelos digitales, hay indicios de que estas amenazas seguirán aumentando. Solo el ransomware es responsable de decenas de millardos de dólares en daños anuales en todo el mundo. Ese crecimiento está impulsado por ciberdelincuentes conocedores de la tecnología.

Las mismas tecnologías de vanguardia que utilizan las empresas legítimas también están siendo explotadas por bandas criminales e incluso naciones rebeldes. Aprovechando la inteligencia artificial y enormes cantidades de poder computacional, los actores malintencionados están industria. En consecuencia, esto supera la efectividad de muchas soluciones antimalware tradicionales, y haciendo que los ataques de día cero sean más dañinos.

Los ciberdelincuentes operan con una amplia y creciente variedad de tácticas. Algunos intentarán bloquear los datos y exigir un rescate por su restauración y, cada vez más, exfiltrarán información confidencial para su divulgación pública, si no se cumplen sus demandas. Otros apuntan a las debilidades en los procesos comerciales regulares para interrumpir los servicios o desviar fondos de manera discreta. Pueden apuntar a sus proveedores de software, con la esperanza de comprometer a decenas de empresas posteriores de un solo golpe. A menudo, buscarán backups de datos directamente para aumentar el impacto de sus ataques y la influencia que tienen sobre las víctimas.

Este panorama de amenazas en evolución, las empresas necesitan soluciones de protección cibernética que puedan salvaguardar grandes almacenes de datos críticos en infraestructuras más complejas. Mientras se mantienen al día con los peligros en constante cambio, y que puedan verificar la autenticidad de sus copias de seguridad.

Complejidad

Entre los dispositivos móviles y el Internet de las Cosas (IoT, por sus siglas en inglés), la informática se está acercando al punto de origen de los datos. Las empresas exigen menor latencia, tiempos de respuesta más rápidos y disponibilidad continua de servicios, incluso con conectividad intermitente. Pronto, tan solo el 1% de los dispositivos estarán ubicados en centros de datos reales. Por otro lado, los dispositivos inteligentes, los sistemas de automatización del hogar y los dispositivos portátiles se encargan de una mayor parte de las necesidades de procesamiento.

Pero si bien la descentralización permite estos beneficios en demanda, también agrega una complejidad increíble a la tarea de protección de datos. En lugar de administrar y proteger un centro de datos centralizado, con equipos estandarizados y familiares, los profesionales de TI ahora deben encontrar una manera de proteger todos los dispositivos y terminales que acceden y almacenan los datos de su empresa. Si no lo hacen, un ciberataque exitoso contra el refrigerador conectado a Internet de otra marca podría poner en riesgo sus operaciones.

Costo de la protección de datos

Entre el cambio global a las operaciones en línea y la necesidad de salvaguardar colosales data warehouses en una amplia variedad de dispositivos, la superficie de ataque de ciberamenazas incrementa como nunca. La protección eficaz de los datos críticos para la empresa requiere muchas capacidades diferentes. Algunas empresas utilizan diferentes soluciones para cada una de estas necesidades. Tales como un producto para antivirus, otro para data backups, quizás algunos complementos de pago para la administración de parches o el filtrado de URL. Pero cubrir todos los factores de riesgo puede resultar caro, y esta red de complejidad de múltiples productos es en sí misma un factor de riesgo.

A medida que se agregan más y más soluciones al plan de protección de una organización, los técnicos deben dedicar una cantidad cada vez mayor de tiempo solo a mantenerse al tanto de lo que está y no está protegido. Encontrar productos que protejan toda su superficie de ataque puede ser complicado, especialmente si tiene que proteger varios tipos de hardware y sistemas operativos, y las actualizaciones recién instaladas en una solución pueden introducir incompatibilidades con otras.

Cuando una empresa tiene que dedicar demasiado tiempo y energía a la gestión de sus soluciones de seguridad, no está disfrutando del valor total o la eficacia de la protección por la que ha pagado.

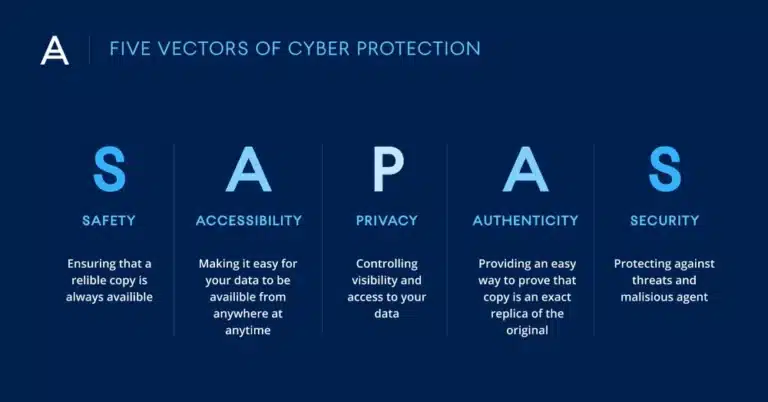

¿Cuáles son los cinco vectores de la protección cibernética?

Está claro que, en el panorama moderno de las amenazas cibernéticas, las empresas necesitan soluciones que brinden más que solo respaldo de datos o protección antivirus. Necesitan que los datos estén disponibles en cualquier momento y desde cualquier lugar. Que se pueda controlar quién puede ver y acceder a esos datos, manteniendo la información confidencial en buenas manos. Necesitan que esté protegido contra amenazas cibernéticas y contra desastres naturales u otros eventos que podrían causar la pérdida de datos e interrumpir la continuidad del negocio. Y cuando restauran datos backups, las empresas deben saber que no se ha modificado ni corrompido.

Para satisfacer estas necesidades, Acronis desarrolla soluciones que abordan los cinco vectores de protección cibernética, también conocidos por el acrónimo SAPAS:

- En primer lugar, Seguridad: garantizar que una copia confiable de sus datos esté siempre disponible.

- Accesibilidad: garantizar que los datos estén disponibles desde cualquier ubicación física, en cualquier momento.

- Privacidad: garantizar control total y transparencia sobre quién puede ver y acceder a sus datos.

- Autenticidad: garantizar que los datos respaldados sean una réplica exacta y sin modificaciones de los datos originales.

- Seguridad: garantizar que los datos, las aplicaciones y los sistemas estén protegidos contra las ciberamenazas.

Cumplir con los cinco vectores de la protección cibernética es técnicamente posible con soluciones dispares, pero este enfoque tiende a ser costoso y difícil administrar. Confiar en herramientas separadas para necesidades como backup, antimalware, administración remota y disaster recovery requiere que los técnicos de TI aprendan y mantengan cada solución. Las empresas con varios tipos de dispositivos y sistemas operativos qué proteger pueden tener dificultades para mantener las capacidades alineadas. Esto crea brechas en la protección de la workloads. Tener varios agentes en ejecución puede sobrecargar los sistemas, mientras que cada actualización de producto amenaza con causar incompatibilidades.

Soluciones de protección cibernética todo en uno de Acronis

Las interrupciones de la continuidad del negocio, incluso las breves, son caras debido a las oportunidades de transacción perdidas y la pérdida de productividad. Mientras que las violaciones de datos pueden incurrir en fuertes multas regulatorias y resultar en la pérdida de información privada y secretos comerciales. Ambas situaciones amenazan con dañar drásticamente su reputación. Las organizaciones que dependen de soluciones de TI heredadas están poniendo la información confidencial, e incluso su propia supervivencia, en grave riesgo.

Acronis puede abordar estas preocupaciones con soluciones integradas que permiten una protección cibernética integral. Ya que están diseñadas para abordar los cinco vectores de la protección cibernética en cada paso, desde la infraestructura subyacente hasta la plataforma de entrega basada en la nube:

- Acronis Cyber Protect Cloud — una plataforma que permite a los proveedores de servicios brindar protección cibernética de una manera fácil, eficiente y segura. Con una solución, los usuarios obtienen acceso a servicios de copia de seguridad, recuperación ante desastres, protección contra ransomware, sincronización y uso compartido de archivos, y servicios de firma electrónica y notarización de archivos basados en blockchain, todos administrados desde una única consola.